viernes, 16 de diciembre de 2016

sábado, 3 de diciembre de 2016

jueves, 1 de diciembre de 2016

viernes, 25 de noviembre de 2016

viernes, 11 de noviembre de 2016

jueves, 27 de octubre de 2016

Terminator 2016

Terminator 2016, la rebelión de los electrodomésticos

Uno de los ataques informáticos más básicos se denomina Denegación de Servicio, o DoS (Denial of Service). Sucede cuando alguien impide el uso de algún tipo de servicio. Estos ataques no están restringidos al mundo digital.

Imagínese una sucursal bancaria. El hacker podría ir al banco y ponerse en cola una y otra vez. si utilizamos compinches, los responsables del banco asistirían atónitos a un ataque masivo que ralentizaría las operaciones diarias e impediría a los clientes habituales utilizar los servicios de las sucursales, por no hablar de la pérdida de imagen. Al final el banco cedería. Esto sería un ataque DoS con compinches, lo que en terminología informática se llama ataque de Denegación de Servicio Distribuido, o DDoS (Distributed Denial of Service).

Muchas personas intentando conectarse a eBay podría lograr que su web se viniese abajo, con lo que los clientes no pueden realizar compras y la empresa perderá una pasta en ventas no realizadas. En un plano distinto, una forma de protesta consistente en tirar abajo la web del Fondo Monetario Internacional, que llamaría la atención sobre los peligros de la globalización y etcétera. En un caso el ataque tiene fines económicos (sea fastidiar o beneficiar a otra empresa), en otro tiene fines sociopolíticos o de visibilidad mediática.Los motivos pueden ser más insidiosos. Por supuesto, saben a lo que se exponen y tiene todo tipo de defensas para evitarlo, pueden detener ataques de miles y miles de personas. Pero si las defensas pueden alcanzar un nivel formidable, también puede hacerlo el ataque.

Los ataques DDoS se caracterizan por su duración y sobre todo, su intensidad, que podemos cuantificar como la cantidad de datos recibidas por segundo por el sistema atacado. Para que se haga una idea, su pendrive USB 2.0 puede transferir datos al ordenador a una velocidad máxima de 480 megabits por segundo (Mbps), y los nuevos USB 3.0 pueden alcanzar velocidades de transferencia de hasta 5 gigabits por segundo (1Gbps). Estos ataques, son muy difíciles de detener debido a las características de los atacantes. Pero los defensores se enfrentan ahora a una amenaza mayor: la Internet de las Cosas (IoT). Esos futuros utópicos en los que todo estará conectado a todo, que nos venden como algo bueno y modernuqui, tienen su cara oscura, como el espionaje tipo Gran Hermano o la aparición de nuevos virus que nos roben nuestra información sensible.

Hay una tercera posibilidad a la que apenas hemos prestado atención: ataques DDoS domésticos. Si llenamos nuestras casas con televisores, frigoríficos y mesitas de noche conectadas, ¿podría alguien usarlas para lanzar un ataque de denegación de servicio? Esta “rebelión de las máquinas” puede sonar a serie de Netflix pero en realidad es algo que ya ha sucedido, y más de una vez. No hemos carecido de preavisos, así que prepárese porque la cosa no hará sino ir a peor. Los dispositivos de la Internet de las Cosas (IoT) están diseñados pensando en la eficacia de uso, no en la seguridad.

¿No me creen? NO hay problema. Sólo tiene usted que esperar un poco y los ataques DDoS de terabits por segundo serán moneda corriente. El día que entre a comprar en la web de Amazon y vea que está KO, ya sabe por qué.Sólo puedo hacerle un ruego a usted, amigo lector, que puede aliviar la intensidad de estos ataques en el futuro: si tiene un instrumento IoT en casa, por favor, por favor, CAMBIE LA CONTRASEÑA. Gracias.

Uno de los ataques informáticos más básicos se denomina Denegación de Servicio, o DoS (Denial of Service). Sucede cuando alguien impide el uso de algún tipo de servicio. Estos ataques no están restringidos al mundo digital.

Imagínese una sucursal bancaria. El hacker podría ir al banco y ponerse en cola una y otra vez. si utilizamos compinches, los responsables del banco asistirían atónitos a un ataque masivo que ralentizaría las operaciones diarias e impediría a los clientes habituales utilizar los servicios de las sucursales, por no hablar de la pérdida de imagen. Al final el banco cedería. Esto sería un ataque DoS con compinches, lo que en terminología informática se llama ataque de Denegación de Servicio Distribuido, o DDoS (Distributed Denial of Service).

Muchas personas intentando conectarse a eBay podría lograr que su web se viniese abajo, con lo que los clientes no pueden realizar compras y la empresa perderá una pasta en ventas no realizadas. En un plano distinto, una forma de protesta consistente en tirar abajo la web del Fondo Monetario Internacional, que llamaría la atención sobre los peligros de la globalización y etcétera. En un caso el ataque tiene fines económicos (sea fastidiar o beneficiar a otra empresa), en otro tiene fines sociopolíticos o de visibilidad mediática.Los motivos pueden ser más insidiosos. Por supuesto, saben a lo que se exponen y tiene todo tipo de defensas para evitarlo, pueden detener ataques de miles y miles de personas. Pero si las defensas pueden alcanzar un nivel formidable, también puede hacerlo el ataque.

Los ataques DDoS se caracterizan por su duración y sobre todo, su intensidad, que podemos cuantificar como la cantidad de datos recibidas por segundo por el sistema atacado. Para que se haga una idea, su pendrive USB 2.0 puede transferir datos al ordenador a una velocidad máxima de 480 megabits por segundo (Mbps), y los nuevos USB 3.0 pueden alcanzar velocidades de transferencia de hasta 5 gigabits por segundo (1Gbps). Estos ataques, son muy difíciles de detener debido a las características de los atacantes. Pero los defensores se enfrentan ahora a una amenaza mayor: la Internet de las Cosas (IoT). Esos futuros utópicos en los que todo estará conectado a todo, que nos venden como algo bueno y modernuqui, tienen su cara oscura, como el espionaje tipo Gran Hermano o la aparición de nuevos virus que nos roben nuestra información sensible.

Hay una tercera posibilidad a la que apenas hemos prestado atención: ataques DDoS domésticos. Si llenamos nuestras casas con televisores, frigoríficos y mesitas de noche conectadas, ¿podría alguien usarlas para lanzar un ataque de denegación de servicio? Esta “rebelión de las máquinas” puede sonar a serie de Netflix pero en realidad es algo que ya ha sucedido, y más de una vez. No hemos carecido de preavisos, así que prepárese porque la cosa no hará sino ir a peor. Los dispositivos de la Internet de las Cosas (IoT) están diseñados pensando en la eficacia de uso, no en la seguridad.

¿No me creen? NO hay problema. Sólo tiene usted que esperar un poco y los ataques DDoS de terabits por segundo serán moneda corriente. El día que entre a comprar en la web de Amazon y vea que está KO, ya sabe por qué.Sólo puedo hacerle un ruego a usted, amigo lector, que puede aliviar la intensidad de estos ataques en el futuro: si tiene un instrumento IoT en casa, por favor, por favor, CAMBIE LA CONTRASEÑA. Gracias.

viernes, 14 de octubre de 2016

Diagramas de flujos

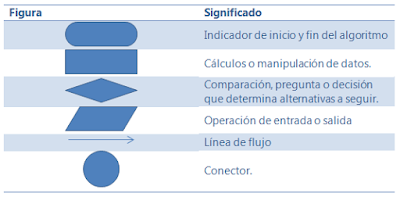

El diagrama de flujo es una representación estructurada del algoritmo o proceso. Es independiente del lenguaje de programación que usemos.

Los bloques que usa son:

Este programa escrito en mswlogo queda así:

El diagrama de flujo del programa factorial es el siguiente:

El programa escrito en mswlogo queda así:

para bucle

haz "fac :fac*:v

si :v=1 [alto] [haz "v :v-1]

bucle

fin

para factorial :n

haz "fac :n

haz "v :fac-1

bucle

escribe :fac

fin

El último número que calcula sin exponenciales es el 17, y el último con exponenciales el 170.

Por ejemplo, el diagrama de flujo para el programa que nos resuelva una ecuación de 2ºgrado sería el siguiente:

Este programa escrito en mswlogo queda así:

para ecua :a :b :c

haz "dis :b* :b-4* :a* :c

escribe :dis

si :dis<0 [escribe [no tiene solución ]]

si :dis=0 [escribe [tiene solución doble ]]

si :dis>0 [escribe [tiene dos soluciones ]]

haz "x1 (-:b+rc :dis)/2*:a

haz "x2 (-:b-rc :dis)/2*:a

escribe :x1

escribe :x2

finEl diagrama de flujo del programa factorial es el siguiente:

para bucle

haz "fac :fac*:v

si :v=1 [alto] [haz "v :v-1]

bucle

fin

para factorial :n

haz "fac :n

haz "v :fac-1

bucle

escribe :fac

fin

El último número que calcula sin exponenciales es el 17, y el último con exponenciales el 170.

jueves, 26 de mayo de 2016

miércoles, 16 de marzo de 2016

miércoles, 3 de febrero de 2016

Suscribirse a:

Comentarios (Atom)